O STUDIACH

„Intfrastruktura IT” to studia poruszające problematykę technologii wykorzystywanych w dzisiejszej infrastrukturze informatycznej. Zajmują się praktycznymi aspektami zastosowania tych technologii w przekazywaniu informacji – od kwestii sprzętowych, przez procesy projektowania wdrożeń, po konfigurowanie urządzeń i usług.

Są studiami dla praktyków, gdyż mówią o metodach wdrażania konkretnych rozwiązań technicznych w odpowiedzi na problemy techniczne napotykane w działalności i związane przekazem informacji przy użyciu nowoczesnych technologii. Duży nacisk położony został na kwestię eksploatacji sprzętowej infrastruktury technicznej, w tym sieci komputerowych, infrastruktury multimedialnej czy terminali cyfrowych udostępnianych klientom. Zamiast dość pospolitego w różnorodnych kursach i szkoleniach przerostu teorii, studia podyplomowe „ITIK” oferują konkretne odpowiedzi na pytania:

"Co zrobić, aby technologia po prostu dobrze działała"

Są studiami dla praktyków, gdyż mówią o metodach wdrażania konkretnych rozwiązań technicznych w odpowiedzi na problemy techniczne napotykane w działalności i związane przekazem informacji przy użyciu nowoczesnych technologii. Duży nacisk położony został na kwestię eksploatacji sprzętowej infrastruktury technicznej, w tym sieci komputerowych, infrastruktury multimedialnej czy terminali cyfrowych udostępnianych klientom. Zamiast dość pospolitego w różnorodnych kursach i szkoleniach przerostu teorii, studia podyplomowe „ITIK” oferują konkretne odpowiedzi na pytania:

"Co zrobić, aby technologia po prostu dobrze działała"

"Internetowe Technologie Informacyjno-Komunikacyjne" to studia przeznaczone nie tylko dla specjalistów z branży IT. Wiedza zdobyta podczas tych studiów będzie przydatna w każdej firmie lub innej organizacji, gdzie nowoczesne technologie powiązane z Internetem są w jakikolwiek sposób użytkowane.

Uniwersalność programu studiów powoduje, że ciekawe dla siebie zagadnienia znajdą tu administratorzy systemów świadczacych usługi w Internecie, programiści technologii internetowych, technicy IT, specjaliści od multimediów, szkoleniowcy działający w tematyce technologii informatycznych, informatycy firmowi.

Organizacja studiów, kadra, wykorzystywana aparatura, a przede wszystkim program zostały skomponowane tak, aby bez wahania można było wypunktować następujące zalety studiów „ITIK”:

- Studia przeznaczone dla praktyków: celem jest prezentacja konkretnych rozwiązań technicznych i procesów ich wdrażania, a nie jedynie podstaw teoretycznych z nimi powiązanych.

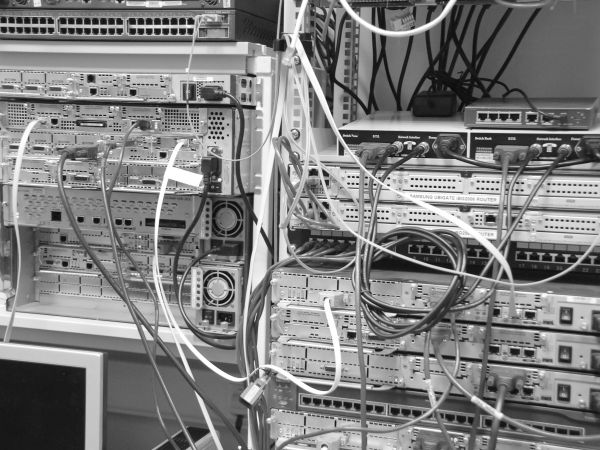

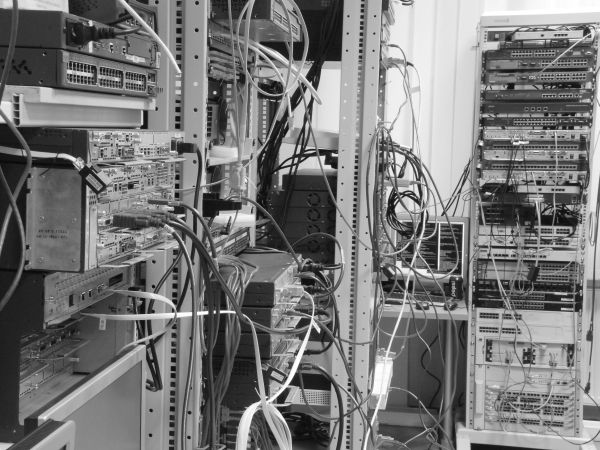

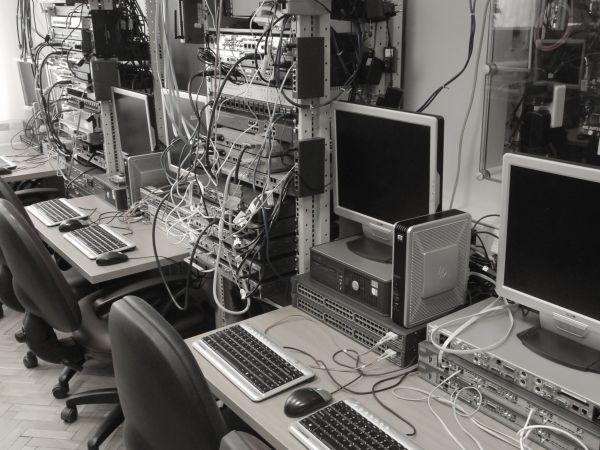

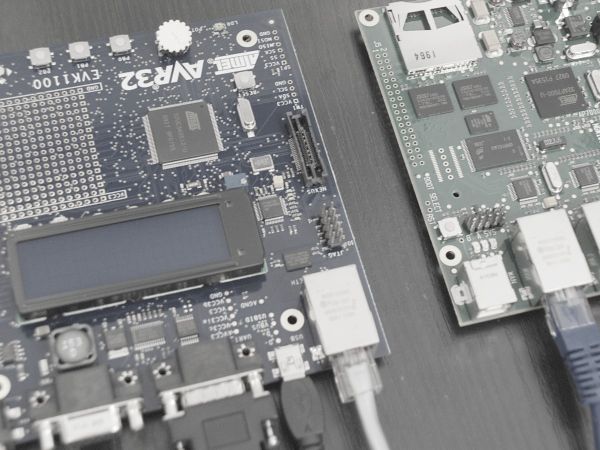

- Znaczna część zajęć prowadzona jest w najlepiej wyposażonym akademickim laboratorium sieci komputerowych w Polsce (ponad 300 sieciowych urządzeń aktywnych RACK, ogromna różnorodność sprzętu i prezentowanych technologii, ponad setka przygotowanych dla Studentów pakietów laboratoryjnych, z których każdy pozwala na żywo sprawdzić działanie określonej technologii sieciowej), http://sieci.kis.agh.edu.pl.

- Gwarantowany i nieprzekraczalny limit liczebności grupy: 20 osób.

- Bardzo duża intensywność przekazu treści.

- Przedmioty studiów są nieszablonowe i prezentują wiedzę, którą niełatwo pozyskać innymi metodami.

- Program szkolenia w poszczególnych przedmiotach studiów porusza przekrój typowych problemów technicznych hamujących wdrożenia internetowych technologii informacyjnych w praktyce.

- Posiadanie prezentowanej programem studiów wiedzy (na przykład przy założeniu prowadzenia własnej firmy lub funkcjonowania na stanowisku specjalisty ds. nowoczesnych technologii w korporacji) umożliwi racjonalne podejmowanie decyzji na temat uruchamiania popularnych rozwiązań technicznych związanych z komunikacją w infrastrukturze informatycznej firmy – bez konieczności zasięgania rad ekspertów zewnętrznych i marnowania na to środków.

- Pośród osób prowadzących przedmioty oprócz kadry AGH znajdują się eksperci zewnętrzni z wieloletnim doświadczeniem w praktyce tworzenia i eksploatacji systemów informatycznych.

Tematyka studiów skupia się wokół następujących ramowych zagadnień:

- Problemy techniczne związane z komunikacją w infrastrukturze sieci komputerowych

- Internet rzeczy (Internet of things) – urządzenia, protokoły, wdrożenia

- Wykorzystanie cyfrowych urządzeń elektronicznych i systemów komputerowych do wzbogacania otoczenia informacyjnego firmy

- Terminale cyfrowe systemów informatycznych – integracja systemów z urządzeniami codziennego użytku, komponentami motoryzacyjnymi, maszynami przemysłowymi itp.

- Użytkowanie multimediów w systemach informatycznych

- Tworzenie infrastruktury dla nowoczesnych usług internetowych, promocja tych usług w Internecie

- Dostęp do sieci rozległych oraz mające odbicie w działaniu usług sieciowych techniczne aspekty funkcjonowania Internetu

- Praktyka zabezpieczania danych oraz usług przed zagrożeniami

- Wirtualizacja zasobów (w Internecie, w korporacji). Administrowanie systemami operacyjnymi w zakresie umożliwiającym udostępnianie usług.

Absolwent studiów ...

Celem przy doborze powyższej tematyki było to, aby absolwent studiów „Internetowe Technologie Informacyjno-Komunikacyjne” był przygotowany do pracy jako inżynier informatyk w każdej wymagającej użytkowania bardziej zaawansowanych technologii organizacji. Powinien legitymować się szeroką wiedzą w zakresie możliwości zastosowania nowoczesnych technologii informacyjnych w praktyce. Wiedza i umiejętności absolwenta studiów będą się skupiały wokół następujących zagadnień:

- Znajomość zasad działania i praktyczna umiejętność konfigurowania komputerowych sieci lokalnych (w tym także bezprzewodowych).

- Szeroka wiedza dotycząca zasad funkcjonowania Internetu oraz użytkowania zaawansowanych technologii przekazu informacji w Internecie.

- Umiejętności w zakresie wykorzystania w praktyce technologii transmisji multimedialnych, w tym przede wszystkim dźwięku i wizji w Internecie.

- Znajomość zasad funkcjonowania cyfrowych urządzeń technicznych pozwalających na wymianę informacji pomiędzy systemami informatycznymi, a ich otoczeniem. Praktyczne umiejętności budowania i integrowania takich urządzeń.

- Znajomość zagadnień związanych z bezpieczeństwem użytkowania systemów informatycznych oraz bezpieczeństwem w Internecie.

- Praktyczna wiedza dotycząca technik promocji usług oraz technologii pozwalających na udostępnianie usług w Internecie.

- Umiejętności w dziedzinie zarządzania systemami operacyjnymi i wirtualizacji w systemach operacyjnych.

Do rozpoczęcia kursu potrzebne jest jedynie posiadanie podstawowej wiedzy o technologiach informacyjnych (niekoniecznie Internetowych) stosowanych w praktyce - w dzisiejszych przedsiębiorstwach czy innych organizacjach.

Studenci "Internetowych Technologii Informacyjno-Komunikacyjnych" mają dostęp do oprogramowania Microsoft w ramach licencji DreamSpark.

Licencja pozwala na instalację i użytkowanie oprogramowania na komputerach prywatnych, a także na kontynuowanie użytkowania także po zakończeniu studiów.

Licencja pozwala na instalację i użytkowanie oprogramowania na komputerach prywatnych, a także na kontynuowanie użytkowania także po zakończeniu studiów.

PROGRAM STUDIÓW

Studia podyplomowe „Internetowe Technologie Informacyjno-Komunikacyjne” są dwusemestralne i obejmują 140h zajęć dydaktycznych. Każdy przedmiot prowadzony jest w formie zajęć wykładowych przeplatanych zajęciami praktycznymi w laboratoriach komputerowych i specjalistycznych.

Przy tworzeniu programu postawiono przede wszystkim na wysoką jakość i komfort szkolenia. Dlatego zaplanowano w nim dużo więcej godzin laboratoryjnych w stosunku do wykładowych. Ponadto w dużym procencie zajęć laboratoryjnych studenci poza sprzętem komputerowym wykorzystują specjalistyczny - sieciowy, audiowizualny czy elektroniczny.

Lokalne sieci komputerowe

prowadzący: dr inż. Michał Turek

Znajomość zagadnień poruszanych w ramach tego przedmiotu pozwoli Ci na pokonanie problemów związanych z funkcjonowaniem lokalnych sieci komputerowych, zabezpieczeniem ich, czy podłączeniem do nich odległych budynków. Poznasz także podstawy techniczne funkcjonowania usług sieciowych, co umożliwi konfigurowanie ich do wydajnej i zabezpieczonej przed atakami pracy.

Tematyka zajęć

- Montaż infrastruktury LAN opartej o okablowanie miedziane, światłowodowe i przełączniki Ethernet.

- Systemy operacyjne dla przełączników Ethernet różnych producentów.

- Konfigurowanie sieci lokalnych w technologii Ethernet. Wirtualizacja sieci Ethernet, kontrola i modyfikowanie topologii sieci.

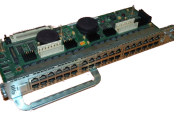

- Przełączniki Ethernet segmentu CORE w lokalnych sieciach komputerowych.

- Sieci bezprzewodowe WiFi IEEE 802.11. Udostępnianie sieci WiFi, tworzenie tuneli WiFi pomiędzy budynkami. Zabezpieczanie WiFi.

- Integracja systemów wbudowanych (kamery IP, sondy Ethernet, elementy wyposażenia domu itp.) z lokalnymi sieciami komputerowymi.

- Popularne standardy komunikacji bezprzewodowej pomiędzy urządzeniami komputerowymi (moduły przemysłowe 433 MHz, 2,4 GHz, ZigBee, Bluetooth itp.).

- Rozszerzenia instalacji LAN. Bramki PLC, systemy PoE, mostki RS232.

- Sieci IP. Konfigurowanie adresacji IPv4 i IPv6 w instalacjach sieciowych.

- Użytkowanie łącz PPP (Point to Point) nad technologią Ethernet (PPPoE).

- Zarządzanie jakością usług (QoS – Quality of Service) w sieciach lokalnych.

- Mostkowanie sieci lokalnych w różnych technologiach i konfiguracjach.

- Podstawy rutowania IP. Statyczne reguły rutowania IP

- Popularne usługi sieciowe i ich konfigurowanie.

Wymiar godzinowy: 24h (semestr 1: 12h semestr 2: 12h)

Techniki udostępniania usług internetowych i promocja w Internecie

prowadzący: dr inż. Sebastian Ernst, dr inż. Igor Wojnicki

Tu dowiesz się jak stworzyć internetowy system płatności za usługi w rozliczeniach klientów swojej firmy oparty o karty kredytowe, walutę Bitcoin czy PayPal ®. Sprawdzisz jak skutecznie popularyzować w Internecie swoje usługi i produkty, jak wypromować swoją firmę w portalach typu Facebook® czy Twitter®. Ponadto zobaczysz jak szybko i skutecznie wykorzystać aplikacje mobilne - udostępniające internetowe usługi Twojej firmy czy, będące innymi narzędziami związanymi z jej działalnością.

Tematyka zajęć

- Promocja firmy w portalach multimedialnych i społecznościowych (social networks). Charakterystyka najpopularniejszych portali społecznościowych (Facebook, Twitter, Instagram, Snapchat). Konwencje i ograniczenia poszczególnych platform. Narzędzia programowe do interakcji w mediach społecznościowych. Integracja platform społecznościowych na stronie WWW (potok wiadomości, komentarze, itd.).

- Hosting usług WWW i pozycjonowanie treści w Internecie. Dobór nazw domen, rejestracja i polityka organizacji treści pomiędzy domenami. Wybór usług hostingowych – funkcjonalność, wydajność, bezpieczeństwo. Zasady porządkowania wyników przez wyszukiwarki.

- Systemy płatności w Internecie – wdrożenia we własnych usługach, wykorzystanie bankowych kart płatniczych w rozliczeniach internetowych. Usługi pośredniczące w dokonywaniu płatności online (np. PayPal, Dotpay, itd.) – uwarunkowania integracji z własnymi systemami webowymi.

- Reklama w Internecie – wykorzystanie i świadczenie usług reklamowych. Platformy reklamowe – cechy i różnice. Integracja reklam od zewnętrznych dostawców na stronie WWW. Wybór usługodawcy do promowania własnych witryn.

- Aspekty formalne serwisów i transakcji internetowych. Regulaminy i zasady korzystania z usług. Wymagania GIODO – zabezpieczenie aplikacji internetowej, serwerowni, uwierzytelnianie, polityki haseł. Wymagania ustawy Prawo Telekomunikacyjne oraz prawa UE w odniesieniu do witryn internetowych.

- Aplikacje na urządzenia mobilne (smartfony, tablety, zegarki) jako dodatkowa droga udostępniania treści. Charakterystyka wiodących platform: Apple iOS, Google Android, Windows Phone. Możliwości nowoczesnych urządzeń mobilnych i ich wykorzystanie w interakcji z użytkownikiem: mikrofon, kamera, czujniki orientacji przestrzennej (akcelerometr, żyroskop), czujniki geolokalizacji (GPS i technologie wspierające), mikrolokalizacja (iBeacon). Architektura aplikacji mobilnej, proces projektowania i implementacji, zasady budowania interfejsu użytkownika, dobre praktyki. Dystrybucja aplikacji mobilnych na etapie testowania oraz po upublicznieniu.

- Łączenie informacji z różnych źródeł do publikacji na witrynie. Pobieranie, przetwarzanie i publikacja danych z serwisów zewnętrznych z wykorzystaniem formatów XML i JSON. Integracja aplikacji w Internecie.

Wymiar godzinowy: 16h (semestr 1: 16h semestr 2: 0h)

Multimedia i sieciowe transmisje multimedialne w systemach informatycznych

prowadzący: dr Dariusz Pałka

Tu dowiesz się jak konstruować panele interaktywne i inne podobne terminale wbudowane w elementy infrastruktury pomieszczeń, na jakiej zasadzie działają wielo-odbiornikowe systemy telewizyjnych reklam w budynkach i jak zbudować taki system, jak funkcjonują systemy projekcji wielkogabarytowej, jak uruchomić profesjonalny wewnątrz-korporacyjny system wideokonferencji lub telefonii IP, jak zbudować w firmie profesjonalny system monitorowania wizyjnego, lub jak udostępniać rozmaite treści wideo w usługach WWW oraz aplikacjach.

Tematyka zajęć

- Techniki kompresji obrazu i dźwięku wykorzystywane w transmisjach multimedialnych w Internecie. Kompresja dźwięku PCM A-law, u-law, standardy kompresji na potrzeby HD Voice (wideband). Kompresja obrazu MPEG-2, MPEG-4. Kontenery multimedialne. Obróbka plików multimedialnych - rekodowanie, muxing/demuxing, łączenie strumieni.

- Strumieniowanie multimediów pomiędzy użytkownikami oraz multicasting. Wykorzystanie otwartego oprogramowania do strumieniowania wideo w różnych konfiguracjach. Konfigurowanie otoczenia technicznego w sieciach komputerowych dla transmisji IP multicast. Wielo-odbiornikowe systemy wizyjnych reklam w budynkach i inne podobne zastosowania IP multicast.

- Protokoły RTP, RTSP. Protokół streamingu audio/wideo firmy Adobe Systems. Real Time Messaging Protocol (RTMP). Otwarte oprogramowanie klienckie. MPEG transport stream.

- Systemy telefonii IP (VoIP). Elementy sieci telefonii IP (telefony IP, bramy, gatekeepery i inne jednostki centralne). Standardy H.323 i SIP dla telefonii IP.

- Systemy wideokonferencyjne. Elementy sieci wideokonferencyjnej (terminale, kamery zintegrowane, jednostki MCU). Standardy sterowania kamerami zrobotyzowanymi (PTZ) na przykładzie protokołów Pelco P/D i VISCA. Wykorzystanie standardów H.323 i SIP w systemach wideokonferencyjnych oraz intergracja w nich systemów telefonii IP. Konfigurowanie reguł QoS dla multimediów w wewnętrznych sieciach firmowych.

- Telewizja przemysłowa. Systemy mieszane (analogowo-cyfrowe): Sprzętowe i programowe kodery i dekodery audio/wideo i ich użytkowanie, Monitoring IP: standard Onvif i profile Onvif-S/G/C, Rejestracja w systemach monitoringu IP. Protokół iSCSI w praktyce.

- Transmisje multimedialne w usługach WWW.

- Systemy projekcji 3D – generowanie i prezentacja obrazu 3D. Prezentacje 3D na stronach internetowych – Web3D, VRLM, X3D, WebGL.

- Tworzenie oprogramowania dla potrzeb transmisji multimedialnych.

- Systemy projekcji wielkogabarytowej i inne nietypowe rozwiązania w projekcji multimediów.

Wymiar godzinowy: 24h (semestr 1: 12h semestr 2: 12h)

Terminale cyfrowe i urządzenia HID

prowadzący: dr inż. Jacek Piwowarczyk, dr inż. Łukasz Więckowski

Ten przedmiot zapozna Cię z rozmaitymi sprzętowymi rozwiązaniami technicznymi służącymi do komunikowania się systemów informatycznych z otoczeniem (czytniki, skanery, wyświetlacze, tokeny, beacony, karty magnetyczne, bramki regulujące ruch, cyfrowe sterowniki urządzeń itp.). Dowiesz się przykładowo jak stworzyć system kontroli ruchu osób w firmie, jak wdrożyć system śledzenia przedmiotów albo sprzedaży biletów oparty o kody kreskowe czy etykiety RFID, jak zautomatyzować obsługę urządzeń systemami sterowania lub jak wykorzystać niekonwencjonalne interfejsy cyfrowe do usprawnienia lub uatrakcyjnienia komunikacji z klientem albo pracownikami firmy.

Tematyka zajęć

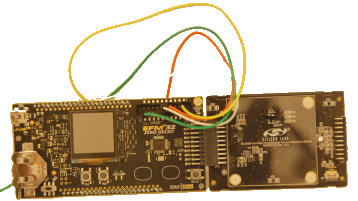

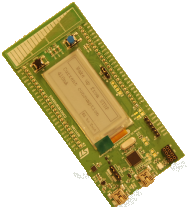

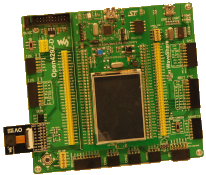

- Mikrokontrolery i systemy wbudowane: architektury, zastosowania, techniki programowania, narzędzia, zabezpieczanie przeciwawaryjne systemu wbudowanego i niezawodność systemu zasilania.

- Podstawy techniki cyfrowej konieczne do integracji urządzeń wejścia i wyjścia z systemami komputerowymi: podstawowe zasady projektowania układów fron-end, układy przetwarzania cyfrowo analogowego, zewnętrzne pamięci danych oraz ich magistrale (SDRAM, DRAM, EEPROM, Flash, EBI Flash), użytkowanie portów we/wy i ich zabezpieczenia (przekazywanie stanów logicznych pomiędzy urządzeniami - kodowanych w różnych notacjach, ekspandery portów, izolacja galwaniczna itp.), popularne magistrale komunikacyjne i ich użytkowanie w urządzeniach (I2C, I2S,SPI, 1-Wire, CAN, LIN, SMBus, DMX-512, Modbus, itp.).

- Integracja popularnych sensorów elektronicznych: problemy występujące podczas pracy w systemach wbudowanych, sensory do samo diagnostyki pracy systemu, sensory wizyjne oraz biometryczne, techniki fizycznego zabezpieczania i osadzania sensorów w urządzeniach.

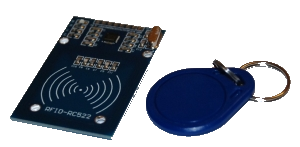

- Elektroniczne urządzenia identyfikujące - integracja popularnych czytników identyfikacji obiektów (RFID, NFC, Barcode, QR Code, beacon’s, SmartCards, itp.).

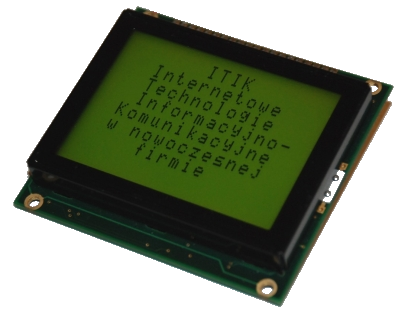

- Techniki graficznej prezentacji informacji oparte na urządzeniach elektronicznych (matryce graficzne GLCD, wyświetlacze TFT, OLED, E-paper, itp.), rola oraz wybór interfejsu użytkownika (HMI), architektura oprogramowania systemu wbudowanego zorientowanego na zarządzanie wyświetlaną informacją, przykłady integracji popularnych rozwiązań (tablice synoptyczne, wyświetlacze komunikatów LED, wyświetlacze graficzne i fluorescencyjne itp.).

- Komputerowe urządzenia HID (Human Interface Devices): sterowniki urządzeń (HID drivers) ich obsługa oraz występujące problemy, przykłady integracji popularnych urządzeń wskazujących (klawiatury, panele dotykowe, sensory obecności, gestów, czytniki, urządzenia kontroli dostępu, itp.).

- Metody szybkiego prototypowania w projektowaniu systemów wbudowanych : technologie Rapid Prototyping i Rapid Tooling w rozwoju produktu, zastosowania technik RP/RT w przemyśle, testowanie systemu wbudowanego, zalety oraz wady prototypowania w oparciu o tanie rozwiązania ewaluacyjne, przykłady efektywnego wykonywania prototypów dla systemu wbudowanego opartego o profesjonalne moduły sprzętowe.

Wymiar godzinowy: 20h (semestr 1: 0h semestr 2: 20h)

Bezpieczeństwo zasobów i komunikacji w Internecie

prowadzący: dr inż. Sebastian Ernst

Tutaj dowiesz się jak bezpiecznie komunikować się w sieci rozległej, jak tworzyć uwierzytelnione i zabezpieczone pod kątem komunikacji portale internetowe, jak kontrolować działania użytkowników we własnej sieci komputerowej i jak ją chronić. Zobaczysz też jak tworzyć własne niestandardowe i zabezpieczone systemy komunikujące się z zewnętrznymi urządzeniami przez Internet. W czasie szkolenia szczególny nacisk zostanie położony na bezpieczeństwo danych. Dowiesz się jak korzystać z repozytoriów internetowych w celu składowania w nich informacji, lecz także jak bezpiecznie składować dane w swojej własnej firmie tworząc w niej profesjonalne serwerownie dla plików lub własnych serwerów baz danych.

Tematyka zajęć

- Najważniejsze metody i narzędzia kryptograficzne oraz ich praktyczne implementacje. Szyfrowanie symetryczne i asymetryczne, funkcje haszujące.

- Zabezpieczanie komunikacji w popularnych usługach sieciowych i obiegu dokumentów elektronicznych: HTTPS, podpisy elektroniczne, kody uwierzytelniające MAC. Infrastruktura klucza publicznego (PKI) – modele, certyfikaty.

- Zasady bezpieczeństwa w systemach informatycznych. Podstawowe pojęcia: uwierzytelnianie, autoryzacja, poufność, integralność, rozliczalność, dostępność. Rodzaje ataków na systemy informatyczne. Dobre praktyki dotyczące projektowania bezpiecznych aplikacji. Polityki bezpieczeństwa w przedsiębiorstwach.

- Charakterystyka technologii webowych (HTTP, HTML, JS) i ich wpływ na bezpieczeństwo aplikacji. Ataki wycelowane w witryny WWW: manipulacja stanem, wstrzykiwanie poleceń (m.in. SQL injection), ataki cross-site scripting (XSS), cross-site request forgery (XSRF). Narzędzia testowania bezpieczeństwa aplikacji webowych.

- Bezpieczne składowanie danych: infrastruktura centrum danych, macierze dyskowe, bazy danych, systemy rozproszone. Zapewnienie bezpieczeństwa na poziomie fizycznym oraz systemu plików. Administracja serwerami baz danych, definicja ról i uprawnień. Uzyskanie odporności na awarie w systemach rozproszonych (NoSQL) oraz konsekwencje ich stosowania.

- Przechowywanie danych w „chmurze”: usługi Amazon, Google, Microsoft i innych operatorów. Charakterystyka możliwości poszczególnych usług. Protokoły dostępu do danych.

- Ochrona infrastruktury firmowej przed atakami oraz skutkami awarii: zapory (firewall), wirtualne sieci prywatne, kopie bezpieczeństwa, szyfrowanie danych. Analiza powłamaniowa lub po usterce (digital forensics). Proces ustalania ciągu wydarzeń, określanie winnych. Odzyskiwanie danych z nośników oraz zabezpieczanie nośników przed niepowołanym dostępem do danych.

Wymiar godzinowy: 20h (semestr 1: 20h semestr 2: 0h)

Sieci rozległe i dostęp do Internetu

prowadzący: dr inż. Michał Turek

Ten przedmiot pomoże przede wszystkim przezwyciężyć problemy związane z uzyskaniem dostępu do Internetu przy użyciu różnorodnej infrastruktury technicznej dostarczanej dziś przez operatorów. Dodatkowo pozyskasz wiedzę z zakresu podstaw funkcjonowania sieci rozległych, co ułatwi współpracę z dostawcami Internetu oraz pozwoli zoptymalizować wykorzystanie łącz internetowych. Poznasz także zaawansowane technologie regulujące komunikację w sieciach IP, w tym tunelowanie IP, VRF, MPLS, zasady użytkowania IPv6 czy wykorzystania NAT. Dodatkowo sprawdzisz tu specyfikę popularnych w Internecie protokołów komunikacyjnych, co jest szczególnie istotne przy konfigurowaniu usług sieciowych z ich wykorzystaniem - dla klientów czy pracowników firmy.

Tematyka zajęć

- Techniczne podstawy organizacji i funkcjonowania Internetu.

- Wielosegmentowe sieci IP i technologie z nimi powiązane (adresacja IPv6 - różnice względem IPv4, NAT (Network Address Translation), VPN (Virtual Private Networks), routing IP statyczny i dynamiczny w sieciach IP. Przeznaczenie i możliwości zastosowania w firmowej infrastrukturze sieciowej.

- Sieciowe systemy operacyjne dla ruterów IP.

- Popularne i widoczne w praktyce eksploatacji protokoły komunikacyjne w sieciach komputerowych, oraz ich wpływ na dostarczane usługi (TCP, UDP, RTP, ICMP, DHCP, DNS, FTP, HTTP, HTTPS, SMTP, POP3, IMAP, TLS/SSL, SSH, LDAP i inne). Zachowanie, przeznaczenie, objawy występowania problemów i konfigurowanie funkcjonowania narzędzi używających tych protokołów.

- Technologie ostatniej mili w sieciach komputerowych i rozwiązania z nimi powiązane, umożliwiające podłączenie do Internetu.

- Technologie łącz WAN. Wpływ specyfiki infrastruktury WAN na usługi w Internecie.

- Media fizyczne oraz sprzętowa infrastruktura pomocnicza w sieciach komputerowych. Wymagania, montaż, projektowanie.

Wymiar godzinowy: 20h (semestr 1: 0h semestr 2: 20h)

Administrowanie systemami operacyjnymi i wirtualizacja

prowadzący: mgr inż. Konrad Matyas

Tutaj zobaczysz jak kontrolować sprawne funkcjonowanie popularnych systemów operacyjnych (Linux, MacOS, Windows Server), jak uruchomić platformy wirtualizowane, jak korzystać usług w chmurze.

Tematyka zajęć

- Administrowanie systemami operacyjnymi i usługami Windows Server.

- Administrowanie systemami operacyjnymi i usługami Linux.

- Administrowanie systemami operacyjnymi i usługami MacOS.

- Wirtualizacja w praktyce. Zagadnienia związane z podziałem technik wirtualizacji i narzędziami.

- Klasyfikacja obszarów wirtualizacji z przykładami - wirtualizacja: serwerów, aplikacji, prezentacji, pamięci masowych, sieci, stacji roboczych.

- Infrastruktura sprzętowa wspierająca wirtualizację (wirtualizacja a współczesne CPU, infrastruktura dla wirtualizacji pamięci masowych, thin clients w dostępie do usług).

- Prezentacja platform wirtualizacji: KVM, VMware, Microsoft.

- Chmury obliczeniowe - modele z przykładami w praktyce (Kolokacja, IaaS, PaaS, SaaS).

- Tworzenie chmur prywatnych, publicznych i hybrydowych.

- Usługi publicznych chmur obliczeniowych i ich wykorzystywanie w praktyce na przykładach popularnych dostawców (Amazon AWS, Google, Microsoft Azure).

Wymiar godzinowy: 16h (semestr 1: 26h semestr 2: 0h)

Warunki ukończenia studiów

Warunkiem ukończenia studiów jest uzyskanie pozytywnej oceny końcowej z wszystkich nauczanych przedmiotów. Ocena z zaliczenia z każdego przedmiotu odbywa się na podstawie uczestnictwa w zajęciach oraz oddania pod koniec mini projektu, który praktycznie weryfikuje zdobyte umiejętności. Szczegółowe warunki zaliczenia każdego przedmiotu podają prowadzący na zajęciach.

REKRUTACJA

Zgłoszenia i Procedura rejestracji

W semestrze jesiennym studia rozpoczynają się w pierwszych dniach listopada, rekrutacja prowadzona jest do końca października. Liczba miejsc jest ograniczona standardami wysokiej jakości szkolenia, przyjętymi dla tych studiów. O przyjęciu na studia decyduje kolejność zgłoszeń (tel.: (48) 12 617 49 54, 12 617 52 00 ) . Maksymalna liczba osób w grupie to 20.

W celu dokonania rejstracji należy:

- Dokonać opłaty wpisowej (przelew)

- Dostarczyć do sekretariatu studiów niezbędne dokumenty (ew. skany lub zdjęcia tych dokumentów)

Wymagane dokumenty

- Zaświadczenie o ukończeniu studiów inżynierskich, magisterskich lub licencjackich (poświadczone kopią dyplomu albo jego odpisem).

- Potwierdzenie opłacenia opłaty administracyjnej (100 PLN), konto do przelewu: 96 1240 4722 1111 0000 4858 2922; Przelew należy zatytułować: Katedra Informatyki Stosowanej - Studia podyplomowe ITIK, wpisowe, nr subkonta 6752.

- Formularz zgłoszeniowy : doc, odt, pdf.

- Oświadczenie o zapoznaniu się z : Regulaminem Studiów Podyplomowych w AGH: doc, pdf.

- Kopia dowodu tożsamości.

Przy rejestracji można wysłać drogą elektroniczną w formie skanów lub zdjęć (na adres: itik@agh.edu.pl oraz katarzyna.wlodarczyk@agh.edu.pl), donosząc oryginały w późniejszym terminie.

Dane adresowe do zgłoszenia

Akademia Górniczo-Hutnicza, Katedra Informatyki Stosowanej

al. Mickiewicza 30 30-059 Kraków

Osoba do kontaktu:

Katarzyna Dynak-Kozioł kkoziol@agh.edu.pl (pawilon C2, pokój 406)

tel.: (48) 12 617 51 98

e-mail: itik@agh.edu.pl

W razie potrzeby kierownik studiów (dr inż. Michał Turek) pod nr komórkowym: 602 39 48 36 udziela dalszych informacji dotyczących programu studiów.

OPŁATY

Koszt uczestnictwa w całości studiów (dwa semestry) to jedynie 3 800 PLN. Dodatkowo należy wnieść bezzwrotną opłatę administracyjną (wpisowe) w wysokości 100 PLN. Przy 140 godzinach zajęć dydaktycznych koszt jednej z nich to kilkakrotnie mniej niż w podobnych szkoleniach komercyjnych. Zajęcia laboratoryjne prowadzone są wyłącznie w laboratoriach komputerowych i laboratoriach specjalistycznych.

Zajęcia dydaktyczne w laboratoriach specjalistycznych prowadzone są przy wsparciu niespotykanej w innych tego typu kursach ilości specjalistycznej aparatury laboratoryjnej wykorzystywanej podczas szkolenia (w programie studiów nie ma żadnych niskobudżetowych zajęć tablicowych).

Wartość licencji Dreamspark na oprogramowanie Microsoft, otrzymywanej przez studentów i ważnej także po zakończeniu studiów i wielokrotnie przekraczającej koszt uczestnictwa jest także dużym atutem cenowym studiów.

Opłata jest rozłożona na dwie równomierne semestralne raty. Harmonogram opłat jest określany w Regulaminie Studiów Podyplomowych w AGH.

Wszelkich informacji dotyczących pałtności udziela także Sekretariat studiów.

Dane do przelewów

Tutuł: Katedra Informatyki Stosowanej – Studia podyplomowe ITIK, nr subkonta 6752Numer konta: 96 1240 4722 1111 0000 4858 2922

Odbiorca: Akademia Górniczo-Hutnicza

ORGANIZATOR

Studia Podyplomowe „Internetowe Technologie Informacyjno-Komunikacyjne” organizowane są przez Katedrę Informatyki Stosowanej na Wydziale Elektrotechniki, Automatyki, Informatyki i Inżynierii Biomedycznej.

Sekretariat studiów

Akademia Górniczo-Hutnicza, Katedra Informatyki Stosowanej

al. Mickiewicza 30 30-059 Kraków AGH, pawilon C-2, pok. 406

email: itik@agh.edu.pl

Osoba do kontaktu:

Katarzyna Dynak-Kozioł tel.: 12 617 51 98

Kierownik studiów

dr inż. Michał Turek

pawilon C2, pok. 313

tel. kom.: (48) 602 394 836

tel. (do laboratorium): (48) 12 617 52 03

e-mail: mitu@agh.edu.pl

KADRA

Większość stanowią Pracownicy naukowo-dydaktyczni Katedry Informatyki Stosowanej prowadzący zajęcia dla studiów dziennych na kierunkach "Informatyka", "Automatyka i Robotyka", "Informatyka Stosowana", posiadający nie tylko doświadczenie akademickie ale również bogate doświadczenie praktyczne zdobyte przy realizacji wielu projektów komercyjnych i naukowych.

Dodatkowo pośród osób prowadzących przedmioty znajdują się eksperci zewnętrzni spoza AGH - z wieloletnim doświadczeniem w praktyce tworzenia i eksploatacji systemów informatycznych, oraz z innych katedr wydziału Elektrotechniki, Automatyki Informatyki i Inżynierii Biomedycznej AGH Doktor nauk technicznych w dyscyplinie Informatyka. Autor wielu publikacji o zasięgu międzynarodowym. Pracuje w Katedrze Informatyki Stosowanej EAIiB AGH od 2002 roku. Absolwent dwóch kierunków: Informatyki na Wydziale EAIiE AGH (2002) oraz Zarządzania na Wydziale Zarządzania AGH (2004). Interesuje się głównie zagadnieniami powiązanymi z sieciami komputerowymi i programowaniem systemów sieciowych, inżynierią oprogramowania, systemami wbudowanymi i programowaniem sprzętowych akceleratorów graficznych. Oprócz działalności naukowo-dydaktycznej w ramach uczelni zajmuje się pracami programistycznymi w komercyjnych projektach informatycznych (współpracując z wieloma podmiotami w tym zakresie) oraz prowadzeniem szkoleń dotyczących tematyki sieci komputerowych, mikrokontrolerów i systemów wbudowanych, metodyk wytwarzania oprogramowania i tworzenia oprogramowania z wykorzystaniem platformy .NET. dr Dariusz Pałka jest obecnie zatrudniony jako adiunkt w Akademii Górniczo–Hutniczej, w Katedrze Informatyki Stosowanej. Ukończył studia magisterskie w dyscyplinie Fizyka ze specjalizacją w dziedzinie fizyki i informatyki. Doktor nauk technicznych w dyscyplinie Informatyka. Przez wiele lat pracował jako analityk systemów i kierownik projektów informatycznych. Brał udział w licznych projektach komercyjnych i naukowych. Jego badania naukowe koncentrują się wokół systemów ewolucyjnych i algorytmów genetycznych, modelowania i symulacji systemów agentowych oraz bezpieczeństwa systemów informatycznych. Doktor nauk technicznych w dyscyplinie Informatyka. Pracownik naukowo-dydaktyczny Katedry Informatyki Stosowanej EAIiE AGH od 2000 roku, od 2005 zatrudniony na stanowisku adiunkta. Absolwent kierunku Automatyka i Robotyka specjalności Informatyka w Sterowaniu na Wydziale EAIiE (Elektrotechniki, Automatyki, Informatyki i Elektroniki) AGH. Jest autorem kilkudziesięciu publikacji naukowych o zasięgu międzynarodowym z zakresu sztucznej inteligencji. Interesuje się głównie zagadnieniami powiązanymi ze sztuczną inteligencją, systemami regułowymi oraz tworzeniem systemów rozproszonych. Oprócz działalności naukowo-dydaktycznej współpracował z wieloma firmami podczas realizacji dużych projektów systemów internetowych. Doktor nauk technicznych w dyscyplinie Informatyka. Pracownik naukowo-dydaktyczny Katedry Informatyki Stosowanej EAIiE AGH od 2009 roku, obecnie zatrudniony na stanowisku adiunkta. Absolwent kierunku Automatyka i Robotyka specjalności Informatyka w Sterowaniu na Wydziale EAIiE (Elektrotechniki, Automatyki, Informatyki i Elektroniki) AGH. Interesuje się zagadnieniami związanymi ze sztuczną inteligencją, bezpieczeństwem systemów informatycznych oraz nowoczesnymi technologiami internetowymi i mobilnymi. Autor licznych publikacji w czasopismach naukowych i na konferencjach o zasięgu krajowym i międzynarodowym. Brał i bierze udział w międzynarodowych oraz krajowych projektach badawczych poruszających m.in. tematykę systemów sieciowych, systemów rozproszonych, metod sztucznej inteligencji oraz przetwarzania dużych zbiorów danych, a także analizy danych geograficznych. Doktor nauk technicznych w dyscyplinie Informatyka. Pracownik Katedry Informatyki Stosowanej EAIiIB AGH. Absolwent dwóch kierunków: Elektroniki na specjalności Automatyka na Wydziale EAIiE AGH (1987) oraz Informatyki na Wydziale EAIiE AGH (1989). Interesuje się zagadnieniami związanymi z projektowaniem, analizą i realizacją systemów czasu rzeczywistego, w tym systemów wbudowanych. W zakresie badań dominują metodologie stosowane do realizacji systemów o wysokich wymaganiach w zakresie bezpieczeństwa i poprawnego funkcjonowania. Prowadzi zajęcia z teorii kompilacji i programowania systemów wbudowanych. (Ekspert zewnętrzny do spraw techniki cyfrowej i systemów wbudowanych) Katedry Automatyki, Robotyki i Inżynierii Biomedycznej na Wydziale EAIiB AGH Doktor nauk technicznych w dyscyplinie Automatyka i Robotyka. Pracownik naukowo-dydaktyczny Katedry Automatyki Robotyki i Inżynierii Biomedycznej na Wydziale EAIiB (Elektrotechniki, Automatyki, Informatyki i Inżynierii Biomedycznej) AGH. Od 2006 zatrudniony na stanowisku asystenta. Interesuje się głównie zagadnieniami powiązanymi z systemami wbudowanymi, systemami rozproszonymi, sensoryką i robotyką mobilną. Jest autorem publikacji naukowych z zakresu zastosowań rozwiązań wbudowanych dla automatyki, robotyki oraz energetyki odnawialnej. Oprócz działalności naukowo-dydaktycznej współpracuje z licznymi firmami podczas realizacji projektów opartych o systemy wbudowane. (Ekspert zewnętrzny do spraw systemów operacyjnych i wirtualizacji.) Posiada 10 lat doświadczenia w branży IT: uczestniczył w wdrażaniu rozwiązań klasy Enterprise bazującym na oprogramowaniu Open Source oraz projektowaniu infrastruktury zapewniających wysoką wydajność. Dysponuje praktyczną wiedzą z zakresu zarządzania zespołem administratorów. Uczestniczy w projektach związanych z projektowaniem infrastruktur sieciowo-serwerowych opartych o systemami wirtualizacji. Wdraża polityki bezpieczeństwa - m.in. zgodnych z wymaganiami GIODO). Przeprowadza szkolenia z zakresu obsługi systemów Linux/Unix/Baz danych oraz wdrażanego oprogramowania.

Posiada również doświadczenie akademickie pracując jako wykładowca na Wyższej Szkole Turystyki i Ekologii i prowadząc zajęcia dla kierunku Informatyka z przedmiotów: Systemy operacyjne Unix/Linux, Bazy danych. dr inż. Michał Turek - kierownik studiów

dr Dariusz Pałka

dr inż. Igor Wojnicki

dr inż. Sebastian Ernst

dr inż. Jacek Piwowarczyk

dr inż. Łukasz Więckowski

mgr inż. Konrad Matyas

ZAJĘCIA

Wszystkie zajęcia rozplanowane są w weekendowych zjazdach (sobota+niedziela). W każdym semestrze odbywa się od 4 do 7 zjazdów. Ich terminy dobierane są tak, aby nie kolidowały ze świętami, czy dłuższymi przerwami w pracy. Podczas zjazdu zajęcia rozpoczynają nie wcześniej niż o godzinie 9.00, a kończą nie później niż o godzinie 19.00. W razie dostępności sal istnieje możliwość dostosowania planu zajęć do wymagań uczestników. Całe studia trwają od listopada do czerwca następnego roku.

Pozyskanie licencji Dreamspark na oprogramowanie Microsoft

W celu dokonania rejestracji w systemie Dreamspark (tutaj) należy przysłać poprzez email żądanie założenia konta (żądanie należy wysłać koniecznie z konta o adresie podanym przy rejestracji na studia i na 2 adresy mailowe elms@eaiib.agh.edu.pl oraz serwis@eaiib.agh.edu.pl. W tytule wiadomości należy napisać: "[ELMS] - prośba o założenie konta", a w treści podać imię, nazwisko oraz informację, że jest się studentem studiów podyplomowych "Internetowe Technologie Informacyjno-Komunikacyjne" w określonym roku akademickim.

HARMONOGRAM

AKTUALNOŚCI

2018-06-01, rekrutacja do trzeciej edycji studiów 2018/2019 otwarta

Informacje udzielane są w Sekretariacie Katedry Informatyki stosowanej pod numerami telefonów 12 617 49 54 oraz 12 617 52 002017-10-16, harmonogram studiów rocznika 2017/2018

W sekcji "Harmonogram" został zamieszczony plik harmonogramu.2017-07-01, plan zjazdów dla edycji 2017/2018

W semestrze zimowym nowego roku akademickiego 2017/2018 zjazdy Studiów Podyplomowych "ITIK" zostały zaplanowowane w następujących terminach:- 4-5 listopada 2017

- 18-19 listopada 2017

- 2-3 grudnia 2017

- 16-17 grudnia 2017

- 20-21 stycznia 2018

2017-06-01, rekrutacja do drugiej edycji studiów 2017/2018 otwarta

Wszelkie informacje udzielane są w Sekretariacie Katedry Informatyki stosowanej pod numerem telefonu 12 617 49 542017-05-28, zakończenie studiów rocznika 2016/2017

W dniu dzisiejszym odbyły się ostatnie zajęcia studiów. Dziękujemy wszystkim Studentom za uczestnictwo. Dyplomy Ukończenia Studiów będą dostępne w Sekretariacie Katedry, jak tylko wszystkie projekty studentów zostaną rozliczone i dostępny będzie komplet ocen z przedmiotów.